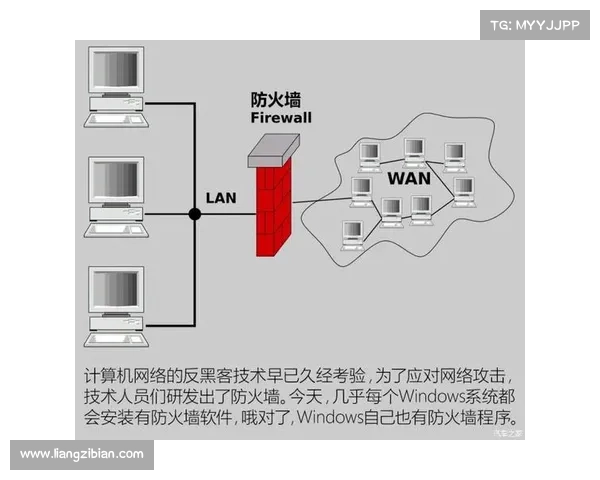

现代安全工具提升网络防护能力

关键要点

现代安全工具不断提升其防护组织网络和终端的能力,但网络罪犯仍可找到漏洞。安全团队需要迅速遏制威胁并恢复正常运营,必须具备适当的应对工具与响应能力。制定应急响应计划并进行定期更新与培训,以应对快速演变的威胁。SANS Institute 提出了成功应急响应的六个步骤:准备、识别、遏制、消除、恢复和经验总结。虽然现代网络安全工具不断进步,但针对网络犯罪的威胁依然存在。安全团队不仅需要合适的工具,还要了解如何有效应对安全事件。准备工作包括制定一个 应急响应模板,明确角色和责任、流程及行动清单。

然而,仅仅准备还不够,团队必须持续培训,以适应快速演变的威胁。每一个安全事件都应被视为教育机会,以帮助组织为未来的事件做好更好的准备,甚至是预防。

1 准备

目标:使您的团队高效有效地处理事件。

接触您系统的所有人都需要做好应对事件的准备,而不仅仅是应急响应团队。人为错误是大多数网络安全漏洞的罪魁祸首。因此,进行人员的教育是应急响应中最重要的一步。利用模板化的 应急响应计划 以建立所有参与者的角色与责任,包括安全负责人、运营经理、帮助台团队、身份与访问管理人员,以及审计、合规、沟通和高管。

攻击者会不断演变社交工程和网络钓鱼技术,试图在训练和意识传播活动中保持领先。虽然大多数人现在都知道忽略那些写得不好的、承诺回报的小额预付款邮件,但有些目标仍可能成为假冒其上司发送求助信息的受害者。因此,您的内部培训必须定期更新,以反映最新的趋势和技术。

您的事件响应人员如果有SOC的话也需要定期培训,最好基于实际事件的模拟。高强度的桌面演练可以提升团队的紧迫感,并让团队感受到真实事件的体验。您可能会发现,有些团队成员在危急时刻表现杰出,而其他人则需要额外的培训和指导。

准备的另一部分是 outlining 特定的响应策略。最常见的方法是遏制并根除事件。另一种选择是观察正在进行的事件,以便评估攻击者的行为并识别其目标,前提是这不会造成无法弥补的损失。

除了培训和策略外,技术在应急响应中扮演着重要角色。日志是关键组成部分。简单来说,您记录得越多,IR团队就越容易和高效地调查事件。

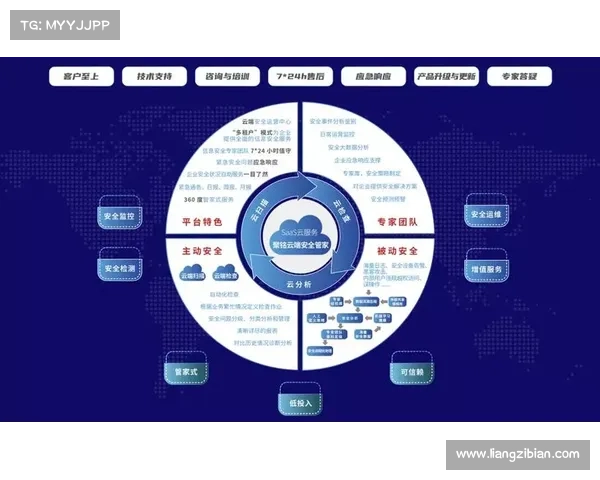

此外,使用端点检测和响应EDR平台或具备集中控制的扩展检测与响应XDR工具,可以让您迅速采取防御行动,例如隔离主机、断开与网络的连接,并在大规模上执行反制命令。

clash安卓应急响应还需要一个虚拟环境,用于分析日志、文件和其他数据,以及充足的存储空间用于存储这些信息。在事件期间,不想浪费时间设置虚拟机和分配存储空间。

最后,您还需要一个文档系统,用于记录事件的发现,无论是使用电子表格还是专用的IR文档工具。您的文档应涵盖事件时间线、受影响的系统和用户,以及您发现的恶意文件和受到威胁的指标IOC无论是在当下还是事后。

2 识别

目标:检测是否发生了泄露事件,并收集IOC。

有多种方法可以识别事件是否已发生或正在进行。

方法描述内部检测事件可由您内部的监控团队或组织中的其他成员感谢您的安全意识努力发现,通过来自多个安全产品的警报或主动威胁猎捕行动。外部检测第三方顾问或托管服务提供商可以通过安全工具或威胁猎捕技术代表您检测事件。或业务合作